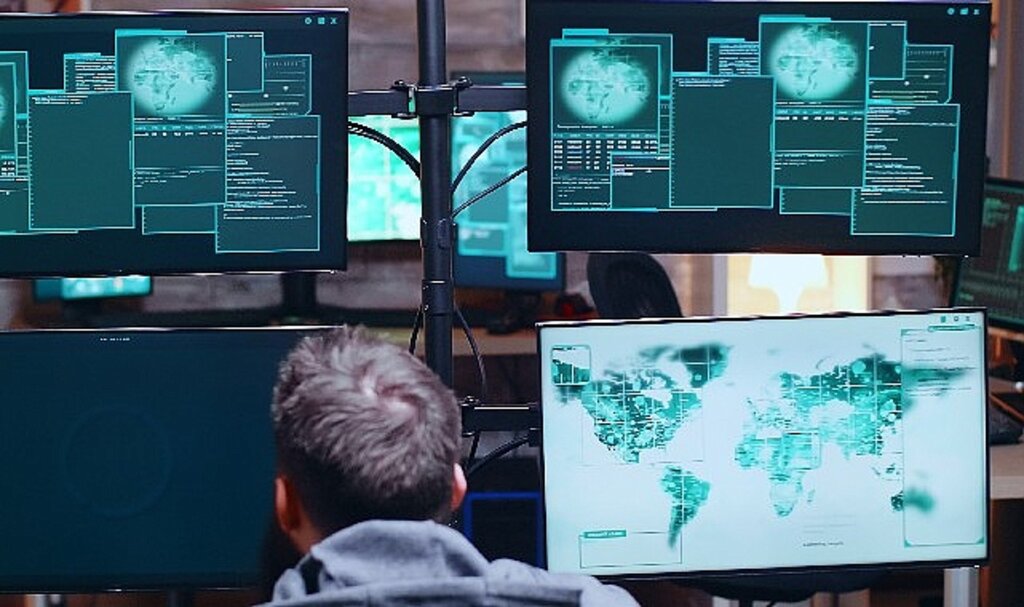

Siber tehdit istihbaratı ve izleme, modern bir siber saldırıya karşı kuruluşların hazırlıklı olma, eyleme geçirilebilir bilgi toplama ve durdurma aşamalarında kritik önem taşıyor. Birçok kuruluş, konu hakkında yeterli bilgi sahibi olmamakla birlikte, saldırıları önlemek için gereken personele ya da uzmanlığa bütçe ayırmadığı için saldırılara karşı savunmasız kalıyor. Siber koruma alanında küresel bir lider olan Acronis, kuruluşların siber tehdit istihbaratı ve izleme çözümleri hakkında bilmesi gerekenleri paylaşıyor.Siber saldırılar artık sadece kişi ve kuruluşlar için değil, devletleri de kapsayan küresel bir tehdit haline geldi. Uzaktan çalışma modelinin yaygınlaşmasıyla, korumasız ağların kullanılması ve çalışanların kendi cihazlarıyla şirket ağına bağlanması, siber tehdit istihbaratı ve izleme çözümlerine duyulan ihtiyacı her geçen gün daha fazla ortaya koyuyor. Stratejik zeka tabanlı siber tehdit istihbaratı ve izleme çözümleri, kötü amaçlı yazılım saldırılarına karşı kuruluşların güvenlik açıklarını daha iyi anlamalarına, saldırı halinde uygun önlemlerin alınmasına, şirketin ağını ve uç noktalarını gelecekteki saldırılara karşı korumalarına yardımcı oluyor. Aynı işlemlerin gerçekleştirilmesi için 8 bin 774 analistin bir yıl boyunca tam zamanlı çalışması gerekiyor. Doğru bir güvenlik duvarı oluşturmak amacıyla yapay zeka (AI) ve makine öğrenimi ile çalışan siber tehdit istihbaratı ve izleme çözümleri en etkili yöntemler arasında. Siber koruma alanında küresel bir lider olan Acronis, siber tehdit istihbaratı ve izleme çözümleri hakkında bilinmesi gerekenleri paylaşıyor.Siber Tehdit İstihbaratı Yaşam Döngüsü ve Süreci Sektör uzmanları, ham verileri istihbarata dönüştüren siber tehdit istihbaratı yaşam döngüsünün beş veya altı yinelemeli süreç adımı olduğunu belirtiyor. CIA ilk önce altı adımlı bir yaşam döngüsü süreci geliştirirken, diğer güvenlik uzmanları yaşam döngüsü sürecini aşağıdaki gibi birleştirerek 5 adıma indiriyor.1. Planlama ve yön: CISO veya CSO, siber tehdit istihbarat programının amaçlarını ve hedeflerini belirliyor. Bu aşama, korunması gereken hassas bilgilerin ve iş süreçlerinin tanımlanmasını, verileri ve iş süreçlerini korumak için gereken güvenlik operasyonlarını ve neyin korunacağına öncelik verilmesini içeriyor.2. Koleksiyon: Veriler, açık kaynak aktarımları, şirket içi tehdit istihbaratı, dikey topluluklar, ticari hizmetler ve karanlık web istihbaratı gibi birden çok kaynaktan toplanıyor.3. İşleme: Toplanan veriler daha sonra daha fazla analiz için uygun bir formatta işleniyor.4. Analiz: Veriler farklı kaynaklardan birleştirilerek, analistlerin kalıpları belirleyebilmesi ve bilinçli kararlar alabilmesi için eyleme geçirilebilir istihbarata dönüştürülüyor.5. Yaygınlaştırma: Tehdit verileri analizi daha sonra uygun şekilde yayınlanıyor ve şirketin paydaşlarına veya müşterilerine dağıtılıyor.Siber tehdit istihbarat ve yaşam döngüsü, dijital saldırılarla mücadele için tek seferlik bir süreç değil, her siber deneyimi alıp bir sonrakine uygulayan döngüsel bir süreç olarak kuruluşlara destek veriyor.Siber Güvenlikte Tehdit Modelleme İle İlgili Yanılgılar Neler?"Tehdit modelleme" terimi birçok kullanıcı için çeşitli yanlış anlamalara yol açabiliyor. Bazıları bu yaklaşımın yalnızca bir uygulama tasarlanırken uygulanabileceğini ya da kod incelemesi ve sızma testi ile kolayca çözülebilen, isteğe bağlı bir görev olarak görüyor. Süreci aşırı karmaşık gereksiz bir faaliyet olarak gören kuruluşlar da bulunuyor. Acronis, genel kanı olarak yerleşen, doğru bilinen yanlışları aşağıdaki şekilde sıralıyor. 1. Kod incelemesi ve sızma testi, tehdit modellemenin yerini tutmaz. Kod incelemesi ve sızma testi, herhangi bir uygulama geliştirme sürecinin temel bir parçası olarak koddaki hataları bulmada etkili oluyor. Ancak tehdit modellemesi ile başlatılan özel güvenlik değerlendirmeleri düzeltilmediği takdirde güvenlik ihlali yaratan karmaşık tasarım kusurlarını beraberinde getirebiliyor.2. Tehdit modellemesi dağıtımdan sonra da yapılabilir. Tehdit modellemesini tasarım aşamasının başında başlatmak en iyi yöntem olarak görülüyor. Bu işlem, dağıtım sonrasında da ilgili yaklaşıma başvurulması gerektiği anlamına geliyor. Uygulama dağıtımdan sonra daha erişilebilir hale geldikçe yeni siber tehditler ortaya çıkabiliyor. Uygulamaya yönelik mevcut tüm tehditlerin değerlendirmesi olmadan, onu tüm olası risklere karşı güvence altına alınamıyor. Dağıtım sonrası aşamadaki zayıflıkların izlenerek uygulama için daha hızlı ve daha etkili iyileştirme sağlanabiliyor.3. Tehdit modelleme, makul bir şekilde yaklaşılırsa karmaşık bir süreç değildir. Mevcut süreç, bir plan yapılmadan önce incelendiğinde zaman alıcı ve yorucu görünebiliyor. Ancak sistematik adımlar halinde sınıflandırıldığında uygulanabilir görevlere bölünebiliyor. Her görev bir öncekini takip ediyor. Bu nedenle "komut dosyasına" uyulduğu sürece tehdit modelleme fazla güçlük çekmeden tamamlanabiliyor.Siber koruma, araştırma ve tehdit izleme özelliklerini tek bir çatı altında birleştiren Acronis, geliştirdiği Acronis Cyber Protect ürünü ile tüm verileri, uygulamaları ve sistemleri korumak için yedekleme ve siber güvenlik yeteneklerini tek bir çözümde birleştiriyor. Acronis, sektörde ilk kez geliştirdiği bu çözümle siber suçlara karşı mücadele ediyor. Kaynak: (BYZHA) Beyaz Haber Ajansı

GÜNDEM

Yayınlanma: 24 Temmuz 2023 - 10:04

Siber tehdit ve izleme istihbaratı olmadan siber koruma mümkün değil

Siber tehdit istihbaratı ve izleme, modern bir siber saldırıya karşı kuruluşların hazırlıklı olma, eyleme geçirilebilir bilgi toplama ve durdurma aşamalarında kritik önem taşıyor

GÜNDEM

24 Temmuz 2023 - 10:04